5 sichere VPN-Alternativen für mehr Online-Privatsphäre

In der heutigen digitalen Landschaft ist der Schutz Ihrer Online-Privatsphäre von entscheidender Bedeutung. Eine beträchtliche Anzahl von Benutzern greift auf virtuelle private Netzwerke (VPNs) zurück, um sicher zu surfen und geografische Inhaltsbeschränkungen zu umgehen. Es ist jedoch wichtig zu wissen, dass VPNs ihre eigenen Herausforderungen mit sich bringen. Sie können manchmal Ihre Internetgeschwindigkeit beeinträchtigen, sind mit hohen Preisen verbunden und erfüllen möglicherweise nicht immer die Erwartungen. Wenn Sie die üblichen Unannehmlichkeiten von VPNs satt haben, könnte es sinnvoll sein, Alternativen zu erkunden, die besser zu Ihren Präferenzen passen. Hier sind fünf Alternativen zu VPNs, die für Sie möglicherweise geeigneter sind.

VPNs verstehen und warum es sinnvoll ist, andere Optionen zu prüfen

Bildnachweis: Pixabay.com

Ein VPN (Virtual Private Network) dient dazu, Ihren Internetverkehr zu verschlüsseln und Ihre IP-Adresse zu verbergen, indem es ihn über einen Server an einem anderen Standort leitet. Dies bietet zwar eine zusätzliche Ebene der Privatsphäre, ist aber möglicherweise nicht für jeden Benutzer die beste Lösung.

Nachteile von VPN

- Mögliche Verlangsamung der Internetgeschwindigkeit aufgrund der Verschlüsselung.

- Premium-VPN-Dienste können ziemlich teuer sein.

- Bestimmte Websites blockieren möglicherweise VPN-Verbindungen.

- Für Personen mit weniger technischen Kenntnissen kann die Einrichtung eines VPNs komplex sein.

Vorteile der Berücksichtigung anderer Optionen

Wenn Sie über die herkömmlichen VPN-Optionen hinausblicken, stoßen Sie möglicherweise auf alternative Lösungen, die höhere Geschwindigkeit, geringere Kosten und mehr Flexibilität bieten und gleichzeitig dafür sorgen, dass Ihre Online-Privatsphäre gewahrt bleibt.

Fünf sichere VPN-Alternativen, die eine Überlegung wert sind

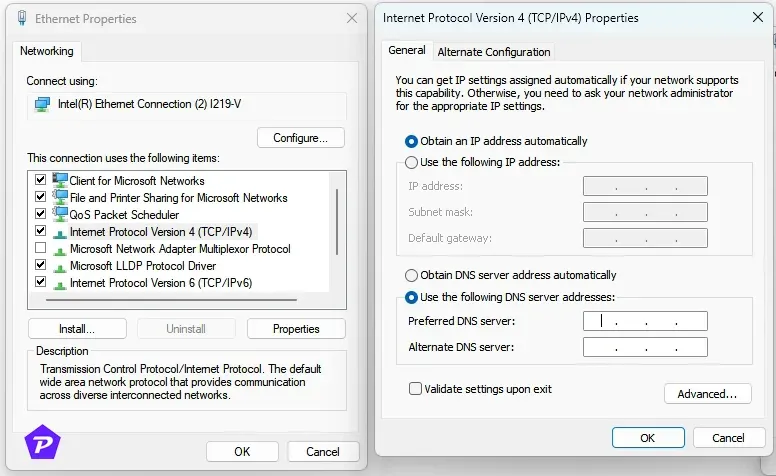

1. Entdecken Sie Smart DNS

Smart DNS ist eine unkomplizierte Lösung für den Zugriff auf geografisch eingeschränkte Inhalte bei gleichzeitig hoher Leistung. Im Gegensatz zu VPNs bietet Smart DNS keine Verschlüsselung; es leitet Ihre DNS-Anfragen einfach über seine Server um.

So funktioniert Smart DNS

Diese Technologie ändert die DNS-Einstellungen Ihres Geräts, sodass die eigenen verwendet werden. So können Sie blockierte Websites so besuchen, als ob Sie sich von einem anderen Standort aus verbinden würden. Sie ist besonders effektiv beim Streaming und beim Zugriff auf eingeschränkte Websites.

Vorteile der Verwendung von Smart DNS

- Höhere Geschwindigkeiten , da keine Verschlüsselung verwendet wird.

- Perfekt für Gaming- und Streaming- Aktivitäten.

- Einfache Einrichtung auf verschiedenen Geräten.

Nachteile von Smart DNS

- Keine Verschleierung der IP-Adresse, sodass Ihre echte IP-Adresse erkennbar ist.

- Es fehlt die Verschlüsselung, was die Sicherheit einschränken kann.

Schritte zur Implementierung von Smart DNS

- Wählen Sie einen Smart DNS-Anbieter wie etwa Unlocator oder Smart DNS Proxy .

- Registrieren Sie sich und erhalten Sie DNS-Adressen von Ihrem gewählten Anbieter.

- Navigieren Sie zu den DNS-Einstellungen Ihres Geräts (im Allgemeinen in den Netzwerkeinstellungen zu finden).

- Geben Sie die bereitgestellten DNS-Adressen ein.

- Starten Sie Ihr Gerät neu, um die Änderungen zu übernehmen.

2. Verwenden Sie einen Proxyserver

Ein Proxyserver fungiert als Vermittler zwischen Ihrem Gerät und dem Internet. Er verschleiert Ihre IP-Adresse, indem er Ihren Datenverkehr über seine eigene Adresse weiterleitet, wodurch Ihre Onlinepräsenz weniger nachvollziehbar wird.

Verschiedene Arten von Proxyservern

- HTTP-Proxy : Gut geeignet zum Surfen im Internet.

- HTTPS-Proxy : Bietet Verschlüsselung für sicheres Surfen.

- SOCKS-Proxy : Vielseitiger, aber möglicherweise langsamer.

Vorteile von Proxy-Servern

- Im Allgemeinen budgetfreundlich , mit zahlreichen verfügbaren kostenlosen Optionen.

- Hilft dabei, geografische Beschränkungen zu umgehen .

- Ermöglicht anonymes Surfen .

Nachteile von Proxyservern

- Kostenlose Versionen weisen häufig eine langsame und inkonsistente Leistung auf.

- Fehlende Verschlüsselung verringert die allgemeine Sicherheit.

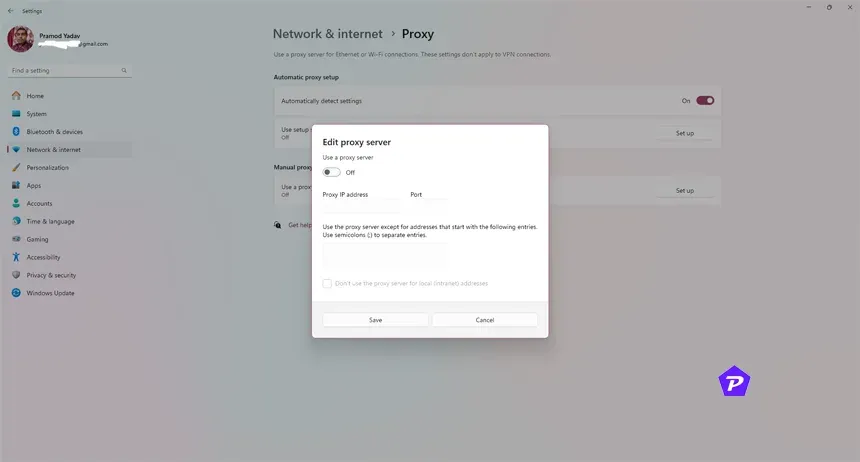

Konfigurieren eines Proxyservers

- Wählen Sie einen Proxy-Dienst wie Tuxler Proxy oder KProxy.

- Passen Sie die Einstellungen Ihres Geräts oder Browsers an, um den Proxy zu integrieren.

- Geben Sie die IP-Adresse des Proxys zusammen mit der Portnummer ein.

- Speichern Sie Ihre Änderungen und beginnen Sie mit dem Surfen über den Proxy.

- ExtraTorrents freischalten: Liste der Proxy-Sites

- Was sind die Unterschiede zwischen Tor, VPN und Proxy?

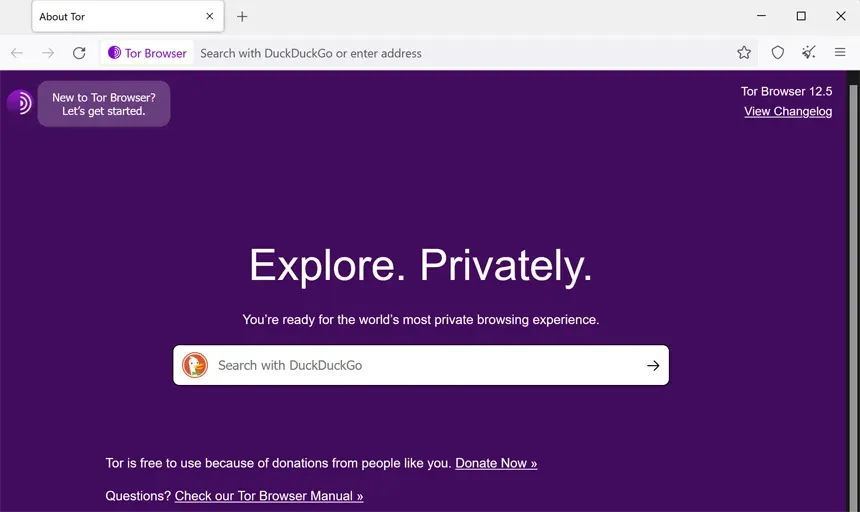

3. Zugriff auf Websites mit Tor

Tor, die Abkürzung für „The Onion Router“, ist darauf ausgerichtet, die Anonymität der Benutzer zu gewährleisten. Es anonymisiert Ihren Internetverkehr, indem es die Daten über mehrere von Freiwilligen betriebene Server leitet und die Daten auf jeder Ebene verschlüsselt, was ihre Nachverfolgung äußerst schwierig macht.

Tor für Anonymität verstehen

Vorteile von Tor

- Bietet ein hohes Maß an Anonymität.

- Kostenlos nutzbar.

- Ideal für den Zugriff auf vertrauliche Informationen.

Nachteile von Tor

- Die Browsing-Geschwindigkeit kann reduziert sein.

- Nicht für Streaming oder Gaming empfohlen.

- Einige Websites blockieren Tor-Benutzer aktiv.

Richtlinien für die sichere Nutzung von Tor

- Laden Sie den Tor-Browser von der offiziellen Website herunter .

- Verzichten Sie auf die Installation zusätzlicher Plugins , die Ihre Anonymität gefährden könnten.

- Behalten Sie die Standardeinstellungen bei, sofern Sie nicht über fortgeschrittene Kenntnisse verfügen.

- Erwägen Sie die Verwendung von Tor-Brücken, wenn Ihr Internetdienstanbieter (ISP) den Zugriff auf Tor blockiert.

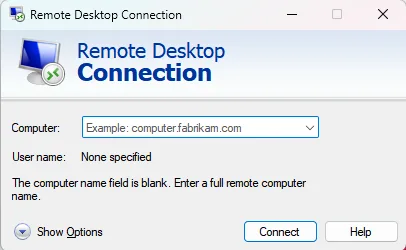

4. Verwenden von Remotedesktop

Mithilfe von Remotedesktopanwendungen können Sie einen Computer an einem anderen Standort steuern und so über eine in diesem Bereich ansässige virtuelle Maschine (VM) auf regionsspezifische Inhalte zugreifen.

Mechanismus von Remote-Desktops

Durch den Bezug einer VM von Anbietern wie AWS oder Google Cloud können Benutzer so browsen, als ob sie sich physisch im Bereich der VM befänden – was ein Erlebnis ermöglicht, das dem Verwenden eines Computers in einem anderen Land ähnelt.

Vorteile von Remote-Desktop-Lösungen

- Greifen Sie mühelos auf geografisch eingeschränkte Inhalte zu .

- Gewährleistet ein hohes Maß an Privatsphäre .

- Bietet Flexibilität, um unterschiedlichen Anforderungen gerecht zu werden.

Nachteile von Remote-Desktop-Lösungen

- Möglicherweise ist eine komplexe Einrichtung erforderlich.

- Die Wartung kann zeitintensiv sein.

- Bei der Nutzung von Cloud-Diensten können die Kosten steigen.

Erste Schritte mit der Remotedesktopverbindung

- Wählen Sie einen Cloud-Dienstanbieter aus (z. B. AWS, Google Cloud).

- Erstellen Sie eine VM in der gewünschten geografischen Region.

- Installieren Sie Remotedesktopsoftware (z. B. Microsoft Remote Desktop, TeamViewer).

- Stellen Sie mit der Remotedesktopanwendung Ihrer Wahl eine Verbindung zur VM her .

- Sichern Sie die VM mit starken Passwörtern und aktivieren Sie die Multi-Faktor-Authentifizierung.

5. Implementierung von SSH-Tunneling

Mit SSH (Secure Shell)-Tunneling können Sie eine sichere und verschlüsselte Verbindung zwischen Ihrem Gerät und einem Remote-Server herstellen. Dies ist insbesondere für technisch versierte Personen gedacht, die Wert auf robuste Sicherheit legen.

Sicheres Surfen mit SSH

SSH-Tunneling verschlüsselt den gesamten Datenverkehr über einen sicheren Kanal und bietet so eine zusätzliche Datenschutzebene, die mit der von VPNs vergleichbar ist.

Vorteile von SSH-Tunneln

- Bietet starke Verschlüsselung.

- Kann Ihre IP-Adresse maskieren.

- Ideal für den sicheren Zugriff auf Remotedienste.

Herausforderungen und Einschränkungen bei SSH

- Die Einrichtung kann für Anfänger komplex sein.

- Erfordert Zugriff auf einen Remote-Server.

- Möglicherweise langsamer als das Surfen ohne Verschlüsselung.

Einrichten eines SSH-Tunnels

- Wählen Sie einen SSH-Client (wie PuTTY für Windows oder Terminal für macOS/Linux).

- Stellen Sie eine Verbindung zu einem Remote-Server her (Anmeldeinformationen sind erforderlich).

- Geben Sie den entsprechenden Befehl ein, um den SSH-Tunnel zu starten.

- Passen Sie Ihre Browsereinstellungen an, um den Verkehr durch den Tunnel zu leiten.

- Führen Sie Tests durch, um zu bestätigen, dass die Verbindung sicher ist.

VPN-Alternativen prüfen: Welche ist die beste Wahl für Sie?

Geschwindigkeitsvergleich

- Smart DNS : Bietet die schnellsten Geschwindigkeiten, da keine Verschlüsselung erfolgt.

- Proxyserver : Normalerweise schneller als VPNs, aber langsamer als Smart DNS.

- Tor : Aufgrund seines mehrschichtigen Verschlüsselungsprozesses im Allgemeinen am langsamsten.

Übersicht zu Sicherheit und Datenschutz

- Tor und SSH bieten höchste Anonymität.

- Smart DNS bietet nur minimalen Datenschutz.

- Die Sicherheit von Proxyservern unterscheidet sich je nach ausgewähltem Typ und Anbieter erheblich.

Finanzielle Aspekte

- Smart DNS- und Proxy-Server beinhalten oft kostenlose Optionen.

- Bei häufiger Nutzung können Remotedesktoplösungen kostspielig sein.

Benutzerfreundlichkeit

- Smart DNS : Sehr einfach einzurichten.

- Tor : Einfach zu installieren, kann aber langsamer sein.

- SSH und Remote Desktop erfordern fortgeschrittenere Kenntnisse und Fähigkeiten.

Abschließende Gedanken

VPNs sind zwar schon lange eine beliebte Methode für die Internetsicherheit, aber sie sind nicht die einzige verfügbare Option. Wenn Ihnen Geschwindigkeit, Anpassungsfähigkeit oder Erschwinglichkeit am wichtigsten sind, sollten Sie Lösungen wie Smart DNS, Proxyserver, Tor, Remote-Desktops und SSH-Tunneling in Betracht ziehen, die jeweils unterschiedliche Vorteile bieten. Wählen Sie den Ansatz, der Ihren Präferenzen am besten entspricht, und genießen Sie ein sichereres und privateres Online-Erlebnis.

Bildnachweis: Pcmobitech.com