5 alternativas seguras a las VPN para una mayor privacidad en línea

En el panorama digital actual, proteger su privacidad en línea es crucial. Una cantidad significativa de usuarios recurre a las redes privadas virtuales (VPN) para navegar de forma segura y evitar las restricciones geográficas de contenido. Sin embargo, es importante reconocer que las VPN tienen sus propios desafíos. A veces pueden reducir la velocidad de Internet, tener precios elevados y no siempre cumplir con las expectativas. Si está cansado de los inconvenientes habituales de las VPN, explorar alternativas que se adapten mejor a sus preferencias podría ser beneficioso. A continuación, se presentan cinco alternativas a las VPN que podrían resultarle más adecuadas.

Entender las VPN y las razones para explorar otras opciones

Crédito de la imagen: Pixabay.com

Una VPN, o red privada virtual, sirve para cifrar el tráfico de Internet y ocultar la dirección IP enrutándola a través de un servidor ubicado en otro lugar. Si bien esto proporciona una capa adicional de privacidad, puede que no sea la mejor solución para todos los usuarios.

Desventajas de las VPN

- Posible ralentización de la velocidad de Internet debido al cifrado.

- Los servicios de VPN premium pueden ser bastante costosos.

- Algunos sitios pueden bloquear las conexiones VPN.

- Configurar VPN puede ser complejo para aquellos menos expertos en tecnología.

Ventajas de considerar otras opciones

Si mira más allá de las opciones de VPN tradicionales, es posible que descubra soluciones alternativas que ofrecen mayor velocidad, menores costos y mayor flexibilidad, todo ello garantizando que su privacidad en línea permanezca intacta.

Cinco alternativas seguras de VPN que vale la pena considerar

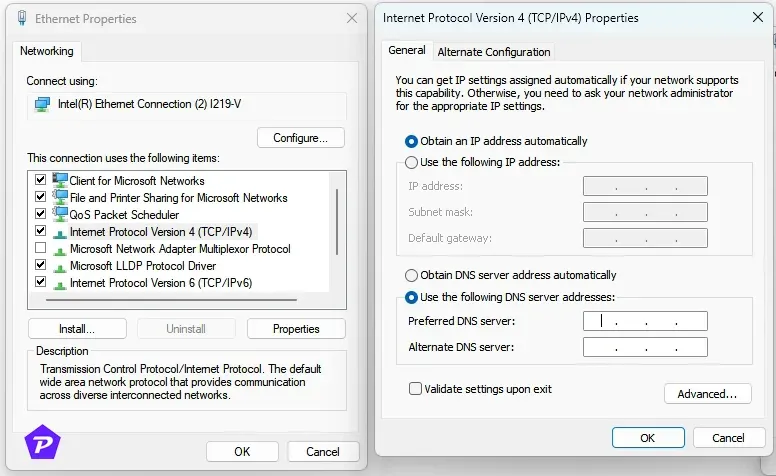

1. Explorar el DNS inteligente

Smart DNS es una solución sencilla para acceder a contenido restringido geográficamente y mantener un rendimiento rápido. A diferencia de las VPN, Smart DNS no proporciona cifrado, simplemente redirige las solicitudes de DNS a través de sus servidores.

Cómo funciona el DNS inteligente

Esta tecnología modifica la configuración DNS de tu dispositivo para que utilice la suya propia, lo que te permite visitar sitios web bloqueados como si te conectaras desde una ubicación diferente. Es especialmente eficaz para ver contenido en streaming y acceder a sitios web restringidos.

Ventajas de utilizar Smart DNS

- Velocidades mejoradas ya que no se utiliza encriptación.

- Perfecto para juegos y actividades de streaming.

- Facilidad de configuración en varios dispositivos.

Desventajas del Smart DNS

- Sin ocultación de dirección IP, lo que hace que su IP real sea identificable.

- Carece de cifrado, lo que puede limitar la seguridad.

Pasos para implementar Smart DNS

- Seleccione un proveedor de DNS inteligente , como Unlocator o Smart DNS Proxy .

- Regístrese y obtenga direcciones DNS de su proveedor elegido.

- Vaya a la configuración de DNS de su dispositivo (generalmente se encuentra en la configuración de red).

- Introduzca las direcciones DNS proporcionadas.

- Reinicie su dispositivo para implementar los cambios.

2. Utilice un servidor proxy

Un servidor proxy actúa como intermediario entre su dispositivo e Internet, ocultando su dirección IP al reenviar su tráfico a través de su propia dirección, lo que hace que su presencia en línea sea menos rastreable.

Diferentes tipos de servidores proxy

- Proxy HTTP : ideal para navegación web.

- Proxy HTTPS : ofrece cifrado para una navegación segura.

- Proxy SOCKS : más versátil, aunque potencialmente más lento.

Beneficios de los servidores proxy

- Generalmente económico , con numerosas opciones gratuitas disponibles.

- Ayuda a evadir restricciones geográficas .

- Permite la navegación anónima .

Desventajas de los servidores proxy

- Las versiones gratuitas suelen tener un rendimiento lento e inconsistente.

- La falta de cifrado reduce la seguridad general.

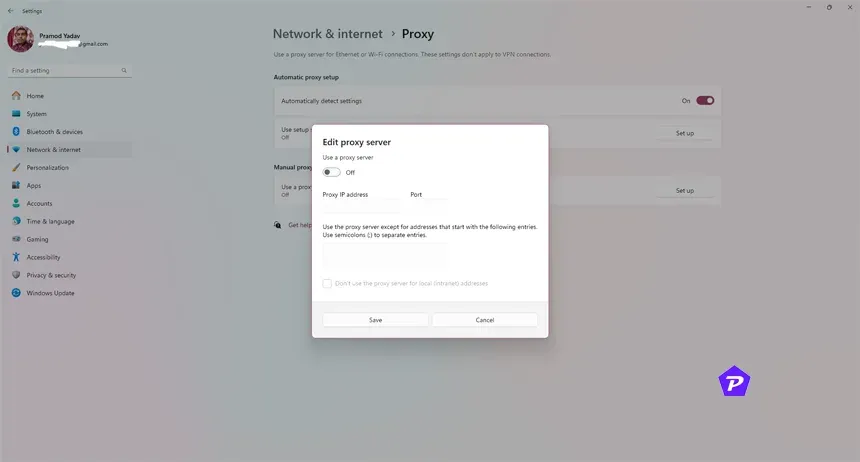

Configurar un servidor proxy

- Seleccione un servicio Proxy como Tuxler Proxy o KProxy.

- Ajuste la configuración de su dispositivo o navegador para integrar el proxy.

- Ingrese la dirección IP del proxy junto con el número de puerto.

- Guarde los cambios y comience a navegar usando el proxy.

- Desbloqueo de ExtraTorrents: lista de sitios proxy

- ¿Cuáles son las diferencias entre Tor, VPN y Proxy?

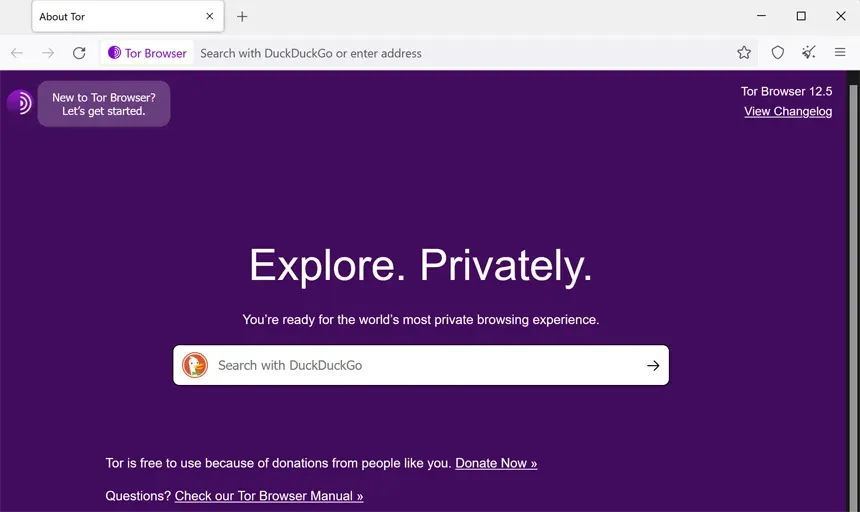

3. Acceder a sitios web con Tor

Tor, abreviatura de “The Onion Router”, se centra en garantizar el anonimato del usuario. Anonimiza el tráfico de Internet enrutando los datos a través de varios servidores administrados por voluntarios y cifrando los datos en cada capa, lo que hace que sea excepcionalmente difícil rastrearlos.

Entendiendo Tor para el anonimato

Ventajas de Tor

- Proporciona un alto grado de anonimato.

- De libre uso.

- Ideal para acceder a información confidencial.

Desventajas de Tor

- Se pueden reducir las velocidades de navegación.

- No recomendado para streaming o juegos.

- Algunos sitios web bloquean activamente a los usuarios de Tor.

Pautas para el uso seguro de Tor

- Descargue el navegador Tor desde el sitio web oficial .

- Abstenerse de instalar complementos adicionales que puedan poner en peligro su anonimato.

- Mantenga la configuración predeterminada a menos que tenga conocimientos avanzados.

- Considere usar puentes Tor si su proveedor de servicios de Internet (ISP) bloquea el acceso a Tor.

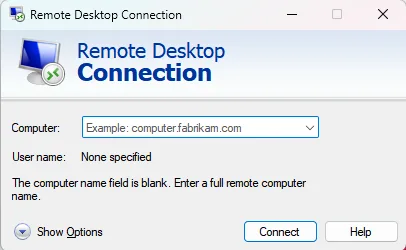

4. Uso del escritorio remoto

Las aplicaciones de escritorio remoto le permiten controlar una computadora ubicada en otro lugar, lo que facilita el acceso a contenido específico de una región a través de una máquina virtual (VM) ubicada en esa área.

Mecanismo de los escritorios remotos

Al obtener una VM de proveedores como AWS o Google Cloud, los usuarios pueden navegar como si estuvieran ubicados físicamente en el área de la VM, lo que permite una experiencia similar a la de usar una computadora ubicada en otro país.

Beneficios de las soluciones de escritorio remoto

- Acceda sin esfuerzo a contenido georestringido .

- Garantiza un alto nivel de privacidad .

- Ofrece flexibilidad para satisfacer distintas necesidades.

Desventajas de las soluciones de escritorio remoto

- Puede ser necesaria una configuración compleja.

- El mantenimiento puede requerir mucho tiempo.

- Los costos pueden aumentar al utilizar servicios en la nube.

Introducción a la conexión a Escritorio remoto

- Seleccione un proveedor de servicios en la nube (por ejemplo, AWS, Google Cloud).

- Crea una máquina virtual en la región geográfica que desees.

- Instalar software de escritorio remoto (por ejemplo, Microsoft Remote Desktop, TeamViewer).

- Conéctese a la VM utilizando la aplicación de escritorio remoto de su elección.

- Proteja la máquina virtual con contraseñas seguras y habilite la autenticación multifactor.

5. Implementación de la tunelización SSH

La tunelización SSH (Secure Shell) le permite establecer una conexión segura y encriptada entre su dispositivo y un servidor remoto, especialmente dirigida a personas conocedoras de la tecnología que buscan una seguridad sólida.

Navegación segura con SSH

La tunelización SSH cifra todo el tráfico a través de un canal seguro, proporcionando una capa de privacidad adicional similar a la de las VPN.

Ventajas de los túneles SSH

- Ofrece un cifrado fuerte.

- Puede enmascarar su dirección IP.

- Ideal para acceder de forma segura a servicios remotos.

Desafíos y limitaciones de SSH

- La configuración puede resultar compleja para los principiantes.

- Requiere acceso a un servidor remoto.

- Potencialmente más lento que navegar sin cifrado.

Establecimiento de un túnel SSH

- Seleccione un cliente SSH (como PuTTY para Windows o Terminal para macOS/Linux).

- Conectarse a un servidor remoto (serán necesarias credenciales de inicio de sesión).

- Ingrese el comando correspondiente para iniciar el túnel SSH.

- Ajuste la configuración de su navegador para canalizar el tráfico a través del túnel.

- Realice pruebas para confirmar que la conexión sea segura.

Evaluación de alternativas de VPN: ¿cuál es la mejor opción para usted?

Comparación de velocidades

- DNS inteligente : ofrece las velocidades más rápidas debido a que no cuenta con cifrado.

- Servidores proxy : normalmente más rápidos que las VPN, pero más lentos en comparación con el DNS inteligente.

- Tor : Generalmente el más lento debido a su proceso de cifrado de múltiples capas.

Resumen de seguridad y privacidad

- Tor y SSH proporcionan un anonimato superior.

- El DNS inteligente viene con una protección de privacidad mínima.

- Los servidores proxy varían ampliamente en términos de seguridad, según el tipo y el proveedor seleccionados.

Aspectos financieros

- Los servidores DNS inteligentes y los servidores proxy a menudo incluyen opciones gratuitas.

- Las soluciones de Escritorio Remoto pueden resultar costosas si se utilizan con frecuencia.

Facilidad de uso

- DNS inteligente : muy fácil de configurar.

- Tor : fácil de instalar, pero puede ser más lento.

- SSH y Escritorio remoto requieren conocimientos y habilidades más avanzados.

Reflexiones finales

Si bien las VPN han sido durante mucho tiempo un método preferido para la seguridad en Internet, no son la única opción disponible. Si prioriza la velocidad, la adaptabilidad o la asequibilidad, considere explorar soluciones como Smart DNS, servidores proxy, Tor, escritorios remotos y tunelización SSH, cada una de las cuales ofrece ventajas diferentes. Seleccione el enfoque que mejor se adapte a sus preferencias y disfrute de una experiencia en línea más segura y privada.

Crédito de las imágenes: Pcmobitech.com