Comprensión de los distintos tipos de ataques de phishing y sus métodos de focalización

Los ataques de phishing siguen aumentando a nivel mundial y se han convertido en una de las amenazas más desafiantes en el entorno en línea. En su último informe, el FBI destacó que los estadounidenses perdieron más de 12.500 millones de dólares a causa de estafas de phishing solo en 2023. Si bien el phishing por correo electrónico sigue siendo el método más frecuente, los atacantes están empleando estrategias cada vez más diversas para robar información confidencial. Este artículo explora los distintos tipos de ataques de phishing, sus tácticas y las medidas efectivas para protegerse contra ellos.

Entendiendo el phishing

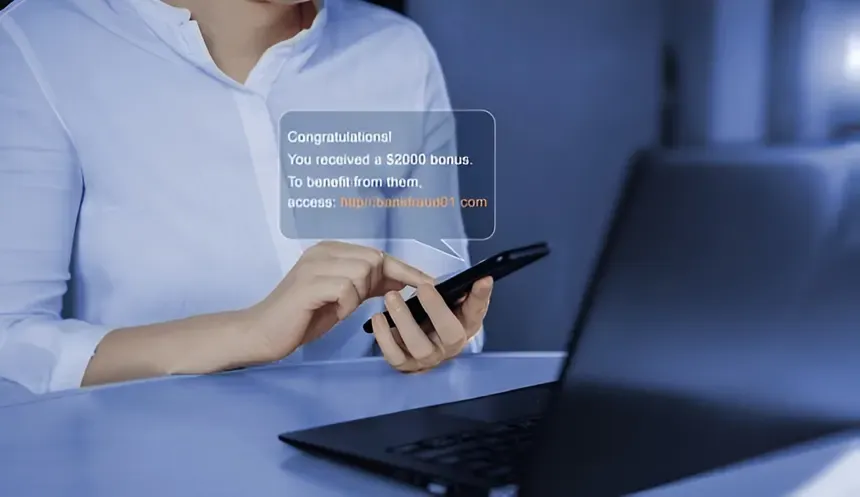

Crédito de la imagen: ShutterStock

El phishing comprende diversas tácticas engañosas empleadas por los cibercriminales para engañar a las personas y conseguir que revelen sus credenciales personales, financieras o de inicio de sesión. Los atacantes suelen hacerse pasar por organizaciones de confianza o contactos de confianza y redactan mensajes que parecen legítimos y convincentes. Este engaño alienta a las víctimas a hacer clic en enlaces maliciosos, descargar archivos infectados o compartir información confidencial sin saberlo.

La escalada de ataques de phishing

El auge de la interacción digital ha aumentado significativamente la incidencia de los esquemas de phishing. Las comunicaciones de phishing actuales son casi indistinguibles de los mensajes auténticos, en parte gracias a los avances en inteligencia artificial generativa y otras tecnologías sofisticadas. A diferencia de los intentos de phishing anteriores, que a menudo se ejecutaban mal, las tácticas modernas implican contenido altamente persuasivo que puede engañar incluso a quienes están bien versados en tecnología.

Categorías de ataques de phishing

El phishing se manifiesta de varias formas distintas, cada una de las cuales utiliza estrategias específicas para atrapar a las víctimas. A continuación, se indican algunos de los tipos más comunes:

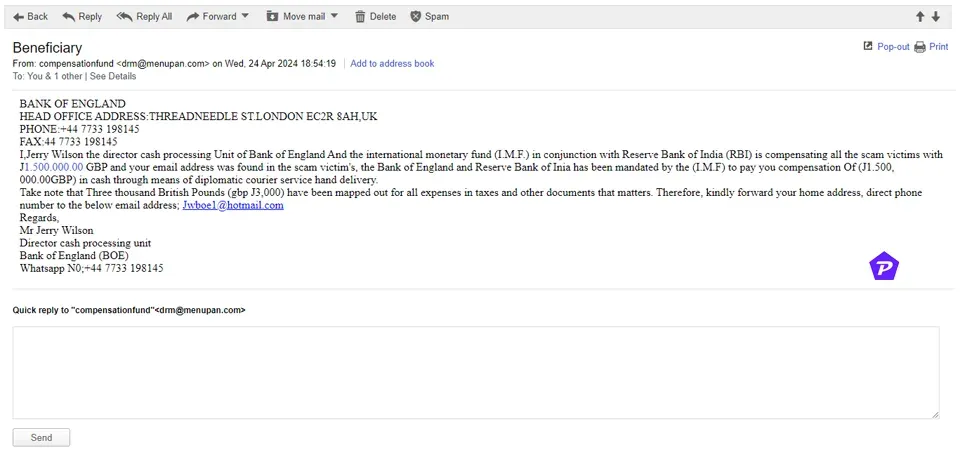

1. Suplantación de identidad por correo electrónico

El phishing por correo electrónico es una de las tácticas más antiguas y más utilizadas, que se dirige a personas mediante correos electrónicos aparentemente creíbles. Los cibercriminales suelen inventar correos electrónicos que parecen proceder de instituciones de confianza, como bancos, organismos gubernamentales o minoristas conocidos.

Características identificativas:

- Solicitudes a los usuarios para hacer clic en enlaces, descargar archivos adjuntos o divulguen detalles de inicio de sesión.

- Diseñado para ser altamente convincente gracias a la tecnología de IA, lo que dificulta su detección.

- Utiliza logotipos oficiales, líneas de asunto realistas y saludos personalizados.

Medidas de protección:

- Verifique siempre la dirección de correo electrónico del remitente.

- Abstenerse de hacer clic en enlaces o archivos adjuntos de fuentes desconocidas.

- Comuníquese directamente con las organizaciones si existe sospecha de actividad fraudulenta.

2. Smishing

El smishing, o phishing por SMS, utiliza mensajes de texto para ejecutar ataques de phishing. Dada la percepción común de que los mensajes de texto son personales o urgentes, las estafas por smishing tienden a tener altas tasas de éxito.

Tácticas comunes de smishing:

- Mensajes sobre entregas de paquetes, que a menudo contienen enlaces de seguimiento.

- Alertas de “bancos” que indican actividad inusual en la cuenta.

- Mensajes de números desconocidos que intentan iniciar una conversación.

Ejemplo: matanza de cerdos

Una estafa de smishing muy conocida en la que los perpetradores construyen una relación con el tiempo y finalmente convencen a la víctima de invertir en una plataforma de criptomonedas falsa.

Consejos de protección:

- Evite hacer clic en enlaces incluidos en mensajes no solicitados.

- Confirme las alertas visitando directamente los sitios web o aplicaciones oficiales.

- Utilice los filtros antispam disponibles en la mayoría de los dispositivos móviles.

3. Phishing de pescadores

El phishing ocurre principalmente en plataformas de redes sociales, donde los atacantes se hacen pasar por representantes legítimos de servicio al cliente para explotar a los usuarios que buscan ayuda o informan problemas.

Cómo funciona:

- El estafador se hace pasar por una cuenta de servicio al cliente y ofrece una “solución” a su problema.

- Puede proporcionar un enlace a una página de inicio de sesión falsificada para recopilar sus credenciales.

Cómo reconocer el phishing de Angler:

- Esté atento a ligeras variaciones en los nombres de usuario (letras o símbolos adicionales).

- Verifique las cuentas de redes sociales antes de divulgar información personal.

- Responda sólo a las cuentas verificadas que muestren una marca de verificación azul.

4. Deseando

El vishing, o phishing de voz, implica que los atacantes llamen a personas haciéndose pasar por representantes de organizaciones confiables, como bancos o agencias gubernamentales.

Metodología de Vishing:

- Los atacantes crean urgencia, alegando escenarios como alertas de fraude o dificultades técnicas.

- Es posible que soliciten datos personales como números de Seguro Social o información de cuentas.

Medidas defensivas contra el vishing:

- Finaliza la llamada y contacta directamente al número de soporte oficial de la organización.

- Desconfíe de las llamadas no solicitadas que piden información personal.

- Utilice las funciones de bloqueo de estafas disponibles en la mayoría de los teléfonos inteligentes.

5. Suplantación de identidad (spear phishing)

El phishing selectivo se diferencia del phishing tradicional en que se dirige a individuos o grupos específicos. Los atacantes recopilan información detallada sobre las víctimas, como sus puestos de trabajo o afiliaciones recientes, para crear comunicaciones convincentes.

Segmentación especializada:

- Whaling: Una variante del spear phishing dirigida a individuos de alto perfil, como ejecutivos.

Ejemplo de escenario:

- Recibir una solicitud de un colega conocido para obtener información confidencial o para agilizar una transacción financiera.

Estrategias de protección:

- Confirmar solicitudes de colegas a través de métodos de comunicación alternativos.

- Tenga cuidado con las solicitudes inusuales, incluso si parecen provenir de contactos confiables.

6. Ataques en abrevaderos

En un ataque de abrevadero, los atacantes comprometen un sitio web confiable y visitado con frecuencia, incorporando malware o enlaces maliciosos dentro del código del sitio.

Eficacia de los ataques a abrevaderos:

- Las víctimas visitan sitios comprometidos sin saberlo.

- Los atacantes tienden a apuntar a sitios web que se alinean con grupos demográficos específicos.

Consejos de prevención:

- Mantenga su navegador y software de seguridad actualizados periódicamente.

- Limite las interacciones con sitios web que presenten comportamientos inusuales, como ventanas emergentes excesivas o redirecciones.

7. Falsificación de sitios web

La suplantación de sitios web implica la creación de un sitio web fraudulento que imita a uno legítimo y engaña a los usuarios para que ingresen su información confidencial. La typosquatting, en la que los atacantes utilizan nombres de dominio similares a los de sitios populares, es una táctica frecuente que se utiliza en estos ataques.

Mecanismo de los sitios web falsificados:

- Los usuarios pueden visitar inadvertidamente un sitio falso debido a URL mal escritas (por ejemplo, “Amazonn.com” vs. “Amazon.com” ).

- Los sitios falsificados, aunque parecen legítimos, están diseñados específicamente para capturar credenciales de inicio de sesión y otros datos confidenciales.

Medidas defensivas:

- Verifique nuevamente las URL antes de ingresar cualquier información personal.

- Habilite la autenticación de dos factores para cuentas confidenciales.

- Utilice un administrador de contraseñas para confirmar la legitimidad de los sitios visitados.

Señales de ataques de phishing

Identificar posibles intentos de phishing puede reducir significativamente el riesgo de convertirse en víctima. A continuación, se indican algunas señales de advertencia comunes:

- Direcciones de correo electrónico inusuales: Esté atento a errores ortográficos o caracteres extraños en el nombre de dominio.

- Solicitudes urgentes: los mensajes de phishing generalmente instan a realizar acciones inmediatas.

- Saludos genéricos: Tenga cuidado con los mensajes que utilizan frases genéricas como “Estimado cliente” .

- Archivos adjuntos o enlaces inesperados: no haga clic en archivos adjuntos de fuentes desconocidas.

- Errores de idioma: los intentos de phishing aún pueden presentar errores gramaticales u ortográficos.

Medidas eficaces contra los ataques de phishing

- Habilitar la autenticación multifactor (MFA) :

- La implementación de MFA proporciona una capa de seguridad adicional, complicando el acceso no autorizado a las cuentas.

- Infórmese usted y a los demás :

- Manténgase actualizado sobre las tácticas de phishing y eduque a familiares y colegas sobre cómo identificar comunicaciones sospechosas.

- Aproveche las soluciones antiphishing :

- Muchos proveedores de correo electrónico cuentan con sistemas de detección de phishing integrados. Además, el software antivirus ofrece funciones antiphishing.

- Verificar solicitudes de información :

- Cualquier solicitud de información sensible deberá ser verificada a través de un canal oficial.

- Mantenga el software actualizado :

- Las actualizaciones periódicas garantizan la protección contra vulnerabilidades conocidas.

Reflexiones finales

El panorama del phishing se ha expandido desde las estafas básicas por correo electrónico hasta una compleja variedad de amenazas en línea dirigidas a usuarios en diferentes plataformas. Un conocimiento profundo de cada variante de phishing (desde el smishing hasta los ataques de abrevadero) brinda a las personas los conocimientos necesarios para identificar y evadir estos peligros. Si se mantiene la vigilancia y se adoptan medidas preventivas, se puede minimizar significativamente el riesgo de ser víctima de estas amenazas cibernéticas cada vez más sofisticadas.