5 alternatives VPN sûres pour une confidentialité en ligne améliorée

Dans le paysage numérique actuel, la protection de votre vie privée en ligne est cruciale. Un nombre important d’utilisateurs se tournent vers les réseaux privés virtuels (VPN) pour une navigation sécurisée et pour contourner les restrictions de contenu géographiques. Cependant, il est important de reconnaître que les VPN présentent leurs propres défis. Ils peuvent parfois entraver votre vitesse Internet, entraîner des prix élevés et ne pas toujours répondre à vos attentes. Si vous en avez assez des inconvénients courants des VPN, il peut être bénéfique d’explorer des alternatives qui correspondent mieux à vos préférences. Voici cinq alternatives aux VPN qui pourraient vous convenir davantage.

Comprendre les VPN et les raisons d’explorer d’autres options

Crédit d’image : Pixabay.com

Un VPN, ou réseau privé virtuel, sert à crypter votre trafic Internet et à masquer votre adresse IP en l’acheminant via un serveur situé ailleurs. Bien que cela offre une couche de confidentialité supplémentaire, ce n’est peut-être pas la meilleure solution pour tous les utilisateurs.

Inconvénients du VPN

- Ralentissement possible de la vitesse d’Internet en raison du cryptage.

- Les services VPN premium peuvent être assez coûteux.

- Certains sites peuvent bloquer les connexions VPN.

- La configuration d’un VPN peut être complexe pour les personnes moins expertes en technologie.

Avantages d’envisager d’autres options

En regardant au-delà des options VPN traditionnelles, vous pourriez découvrir des solutions alternatives offrant une vitesse améliorée, des coûts inférieurs et une plus grande flexibilité, tout en garantissant que votre confidentialité en ligne reste intacte.

Cinq alternatives VPN sécurisées à considérer

1. Découvrez Smart DNS

Smart DNS est une solution simple pour accéder à du contenu géo-restreint tout en conservant des performances rapides. Contrairement aux VPN, Smart DNS ne fournit pas de cryptage ; il redirige simplement vos requêtes DNS via ses serveurs.

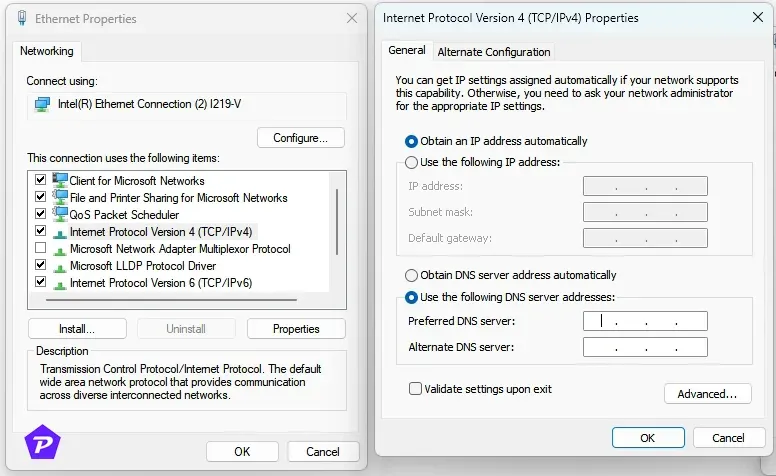

Comment fonctionne Smart DNS

Cette technologie modifie les paramètres DNS de votre appareil pour utiliser les siens, ce qui vous permet de visiter des sites Web bloqués comme si vous vous connectiez depuis un autre emplacement. Elle est particulièrement efficace pour le streaming et l’accès à des sites Web restreints.

Avantages de l’utilisation de Smart DNS

- Vitesses améliorées puisque le cryptage n’est pas utilisé.

- Parfait pour les jeux et les activités de streaming.

- Facilité de configuration sur différents appareils.

Inconvénients du Smart DNS

- Aucune dissimulation d’adresse IP, rendant votre véritable IP identifiable.

- Manque de cryptage, ce qui peut limiter la sécurité.

Étapes pour mettre en œuvre Smart DNS

- Sélectionnez un fournisseur Smart DNS , tel que Unlocator ou Smart DNS Proxy .

- Inscrivez-vous et obtenez des adresses DNS auprès du fournisseur de votre choix.

- Accédez aux paramètres DNS de votre appareil (généralement situés dans les paramètres réseau).

- Saisissez les adresses DNS fournies.

- Redémarrez votre appareil pour appliquer les modifications.

2. Utiliser un serveur proxy

Un serveur proxy agit comme un intermédiaire entre votre appareil et Internet, masquant votre adresse IP en transférant votre trafic via sa propre adresse, ce qui rend votre présence en ligne moins traçable.

Différents types de serveurs proxy

- Proxy HTTP : Bien adapté à la navigation Web.

- Proxy HTTPS : Offre un cryptage pour une navigation sécurisée.

- Proxy SOCKS : plus polyvalent, mais potentiellement plus lent.

Avantages des serveurs proxy

- Généralement économique , avec de nombreuses options gratuites disponibles.

- Aide à contourner les restrictions géographiques .

- Permet la navigation anonyme .

Inconvénients des serveurs proxy

- Les versions gratuites présentent souvent des performances lentes et incohérentes.

- L’absence de cryptage réduit la sécurité globale.

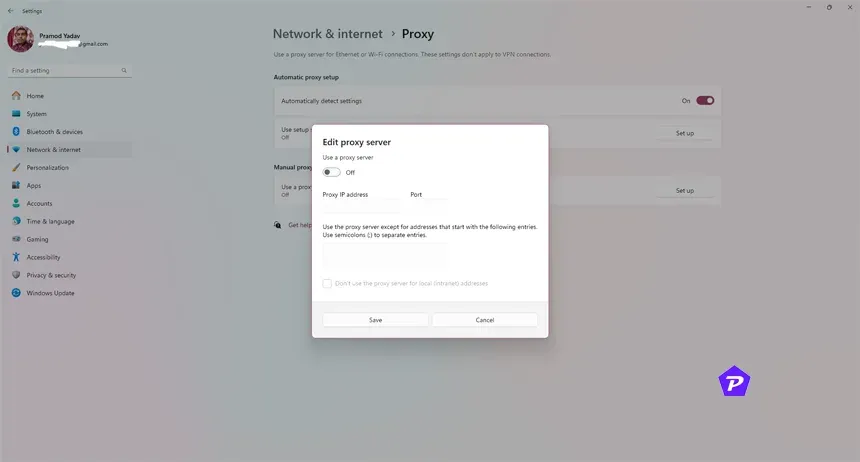

Configuration d’un serveur proxy

- Sélectionnez un service proxy comme Tuxler Proxy ou KProxy.

- Ajustez les paramètres de votre appareil ou de votre navigateur pour intégrer le proxy.

- Saisissez l’adresse IP du proxy ainsi que le numéro de port.

- Enregistrez vos modifications et commencez à naviguer à l’aide du proxy.

- Déverrouillage d’ExtraTorrents : liste des sites proxy

- Quelles sont les différences entre Tor, VPN et Proxy ?

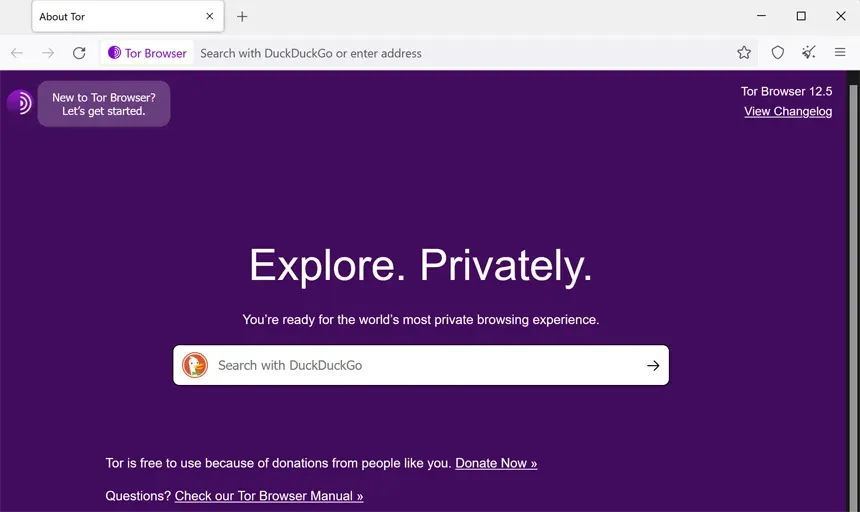

3. Accéder aux sites Web avec Tor

Tor, abréviation de « The Onion Router », a pour objectif de garantir l’anonymat des utilisateurs. Il rend votre trafic Internet anonyme en acheminant les données via plusieurs serveurs gérés par des bénévoles, en chiffrant les données à chaque niveau, ce qui rend leur traçabilité particulièrement difficile.

Comprendre Tor pour l’anonymat

Avantages de Tor

- Offre un haut degré d’anonymat.

- Libre d’utilisation.

- Idéal pour accéder aux informations sensibles.

Inconvénients de Tor

- Les vitesses de navigation peuvent être réduites.

- Non recommandé pour le streaming ou les jeux.

- Certains sites Web bloquent activement les utilisateurs de Tor.

Directives pour une utilisation sécurisée de Tor

- Téléchargez le navigateur Tor depuis le site officiel .

- Évitez d’installer des plugins supplémentaires qui pourraient compromettre votre anonymat.

- Conservez les paramètres par défaut, sauf si vous disposez de connaissances avancées.

- Envisagez d’utiliser des ponts Tor si votre fournisseur d’accès Internet (FAI) bloque l’accès à Tor.

4. Utilisation du bureau à distance

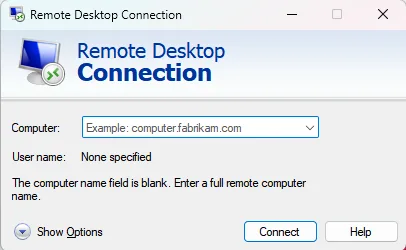

Les applications de bureau à distance vous permettent de contrôler un ordinateur situé ailleurs, facilitant l’accès au contenu spécifique à une région via une machine virtuelle (VM) basée dans cette zone.

Mécanisme des bureaux à distance

En obtenant une VM auprès de fournisseurs comme AWS ou Google Cloud, les utilisateurs peuvent naviguer comme s’ils étaient physiquement situés dans la zone de la VM, ce qui permet une expérience similaire à l’utilisation d’un ordinateur situé dans un autre pays.

Avantages des solutions de bureau à distance

- Accédez sans effort au contenu géo-restreint .

- Assure un niveau élevé de confidentialité .

- Offre une flexibilité pour répondre à des besoins variés.

Inconvénients des solutions de bureau à distance

- Une configuration complexe peut être requise.

- L’entretien peut prendre beaucoup de temps.

- Les coûts peuvent augmenter lors de l’utilisation de services cloud.

Premiers pas avec la connexion au bureau à distance

- Sélectionnez un fournisseur de services cloud (par exemple, AWS, Google Cloud).

- Créez une VM dans la région géographique souhaitée.

- Installez un logiciel de bureau à distance (par exemple, Microsoft Remote Desktop, TeamViewer).

- Connectez-vous à la machine virtuelle à l’aide de l’application de bureau à distance de votre choix.

- Sécurisez la VM avec des mots de passe forts et activez l’authentification multifacteur.

5. Implémentation du tunneling SSH

Le tunneling SSH (Secure Shell) vous permet d’établir une connexion sécurisée et cryptée entre votre appareil et un serveur distant, s’adressant particulièrement aux personnes férus de technologie à la recherche d’une sécurité robuste.

Navigation sécurisée avec SSH

Le tunneling SSH crypte tout le trafic via un canal sécurisé, fournissant une couche de confidentialité supplémentaire similaire à celle des VPN.

Avantages des tunnels SSH

- Offre un cryptage puissant.

- Peut masquer votre adresse IP.

- Idéal pour accéder en toute sécurité aux services distants.

Défis et limites de SSH

- La configuration peut être complexe pour les novices.

- Nécessite un accès à un serveur distant.

- Potentiellement plus lent que la navigation sans cryptage.

Etablissement d’un tunnel SSH

- Sélectionnez un client SSH (comme PuTTY pour Windows ou Terminal pour macOS/Linux).

- Connectez-vous à un serveur distant (des identifiants de connexion seront nécessaires).

- Saisissez la commande appropriée pour démarrer le tunnel SSH.

- Ajustez les paramètres de votre navigateur pour canaliser le trafic à travers le tunnel.

- Effectuez des tests pour confirmer que la connexion est sécurisée.

Évaluation des alternatives VPN : quel est le meilleur choix pour vous ?

Comparaison des vitesses

- Smart DNS : offre les vitesses les plus rapides grâce à l’absence de cryptage.

- Serveurs proxy : généralement plus rapides que les VPN mais plus lents que Smart DNS.

- Tor : Généralement le plus lent en raison de son processus de cryptage multicouche.

Présentation de la sécurité et de la confidentialité

- Tor et SSH offrent un anonymat supérieur.

- Smart DNS offre une protection minimale de la confidentialité.

- Les serveurs proxy varient considérablement en termes de sécurité, en fonction du type et du fournisseur sélectionnés.

Aspects financiers

- Les serveurs DNS intelligents et proxy incluent souvent des options gratuites.

- Les solutions de bureau à distance peuvent être coûteuses en cas d’utilisation fréquente.

Convivialité

- Smart DNS : Très simple à mettre en place.

- Tor : Simple à installer, mais peut être plus lent.

- SSH et Remote Desktop nécessitent des connaissances et des compétences plus avancées.

Réflexions finales

Bien que les VPN soient depuis longtemps une méthode privilégiée pour la sécurité sur Internet, ils ne sont pas la seule option disponible. Si vous privilégiez la vitesse, l’adaptabilité ou l’accessibilité, envisagez d’explorer des solutions telles que Smart DNS, les serveurs proxy, Tor, les postes de travail à distance et le tunneling SSH, chacune offrant des avantages distincts. Sélectionnez l’approche qui correspond le mieux à vos préférences et profitez d’une expérience en ligne plus sécurisée et plus privée.

Crédits photos : Pcmobitech.com