Comprendre les différents types d’attaques de phishing et leurs méthodes de ciblage

Les attaques de phishing continuent de se multiplier à l’échelle mondiale et sont devenues l’une des menaces les plus redoutables dans l’environnement en ligne. Dans son dernier rapport, le FBI a souligné que les Américains ont perdu plus de 12,5 milliards de dollars à cause des escroqueries par phishing rien qu’en 2023. Si le phishing par courrier électronique reste la méthode la plus répandue, les attaquants emploient des stratégies de plus en plus diverses pour voler des informations sensibles. Cet article explore les différents types d’attaques de phishing, leurs tactiques et les mesures efficaces pour s’en protéger.

Comprendre le phishing

Crédit photo : ShutterStock

Le phishing regroupe diverses tactiques trompeuses employées par les cybercriminels pour inciter les individus à révéler leurs informations personnelles, financières ou de connexion. Les attaquants se font souvent passer pour des organisations réputées ou des contacts de confiance, en rédigeant des messages qui semblent légitimes et convaincants. Cette tromperie encourage les victimes à cliquer sur des liens malveillants, à télécharger des fichiers infectés ou à partager des informations sensibles sans le savoir.

L’escalade des attaques de phishing

L’essor des interactions numériques a considérablement accru l’incidence des tentatives de phishing. Les communications de phishing actuelles sont quasiment impossibles à distinguer des messages authentiques, en partie grâce aux progrès de l’IA générative et d’autres technologies sophistiquées. Contrairement aux tentatives de phishing antérieures, qui étaient souvent mal exécutées, les tactiques modernes impliquent un contenu très persuasif qui peut tromper même ceux qui maîtrisent bien la technologie.

Catégories d’attaques de phishing

Le phishing se manifeste sous plusieurs formes distinctes, chacune utilisant des stratégies spécifiques pour piéger les cibles. Vous trouverez ci-dessous quelques-uns des types les plus courants :

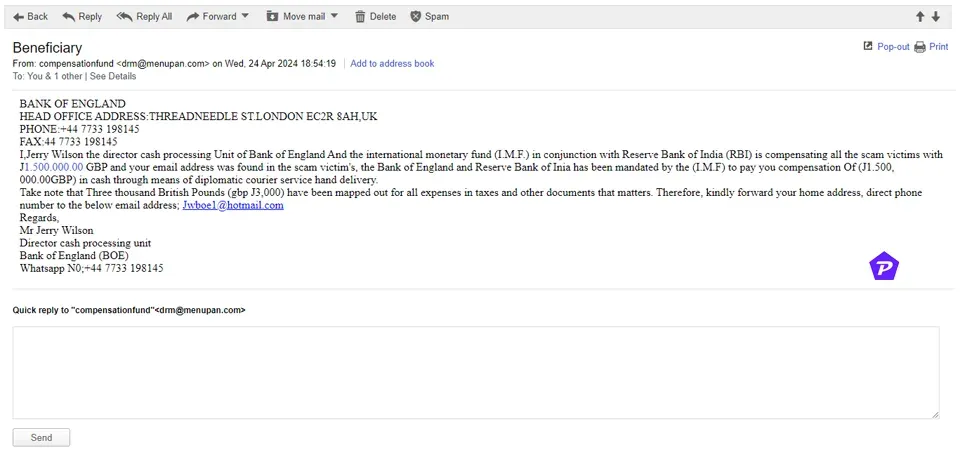

1. Hameçonnage par courrier électronique

Le phishing par courrier électronique est l’une des tactiques les plus anciennes et les plus utilisées. Il cible des individus au moyen de courriers électroniques apparemment crédibles. Les cybercriminels fabriquent généralement des courriers électroniques semblant provenir d’institutions de confiance telles que des banques, des organismes gouvernementaux ou des détaillants réputés.

Caractéristiques d’identification :

- Demandes aux utilisateurs de cliquer sur des liens, de télécharger des pièces jointes ou de divulguer des informations de connexion.

- Conçu pour être très convaincant grâce à la technologie de l’IA, rendant la détection difficile.

- Utilise des logos officiels, des lignes d’objet réalistes et des salutations personnalisées.

Mesures de protection :

- Vérifiez toujours l’adresse e-mail de l’expéditeur.

- Évitez de cliquer sur des liens ou des pièces jointes provenant de sources inconnues.

- Contactez directement les organisations en cas de suspicion d’activité frauduleuse.

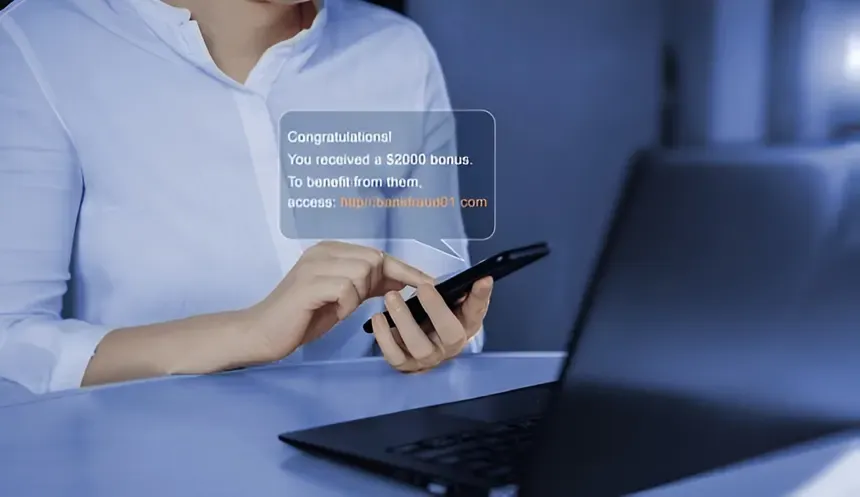

2. Le smishing

Le smishing, ou phishing par SMS, utilise des messages texte pour exécuter des attaques de phishing. Étant donné la perception courante selon laquelle les SMS sont personnels ou urgents, les escroqueries par smishing ont tendance à avoir des taux de réussite élevés.

Tactiques courantes de smishing :

- Messages sur les livraisons de colis, contenant souvent des liens de suivi.

- Alertes des « banques » indiquant une activité inhabituelle sur le compte.

- Messages provenant de numéros inconnus essayant d’engager une conversation.

Exemple : Abattage de porcs

Une arnaque par smishing bien connue où les auteurs établissent un lien au fil du temps, convaincant finalement la victime d’investir dans une fausse plateforme de crypto-monnaie.

Conseils de protection :

- Évitez de cliquer sur les liens dans les messages non sollicités.

- Confirmez les alertes en visitant directement les sites Web ou les applications officiels.

- Utilisez les filtres anti-spam disponibles sur la plupart des appareils mobiles.

3. Hameçonnage par les pêcheurs

Le phishing se produit principalement sur les plateformes de médias sociaux, où les attaquants se font passer pour des représentants légitimes du service client pour exploiter les utilisateurs qui recherchent de l’aide ou signalent des problèmes.

Comment ça marche :

- L’escroc se fait passer pour un compte de service client et propose une « solution » à votre problème.

- Peut fournir un lien vers une page de connexion falsifiée pour récupérer vos informations d’identification.

Reconnaître le phishing des pêcheurs :

- Faites attention aux légères variations dans les noms d’utilisateur (lettres ou symboles supplémentaires).

- Vérifiez les comptes de médias sociaux avant de divulguer des informations personnelles.

- Répondez uniquement aux comptes vérifiés qui affichent une coche bleue.

4. Souhaitant

Le vishing, ou phishing vocal, consiste pour les attaquants à appeler des individus en se faisant passer pour des organisations réputées telles que des banques ou des agences gouvernementales.

Méthodologie du Vishing :

- Les attaquants créent un sentiment d’urgence en invoquant des scénarios tels que des alertes de fraude ou des difficultés techniques.

- Ils peuvent demander des informations personnelles telles que des numéros de sécurité sociale ou des informations de compte.

Mesures de défense contre le vishing :

- Mettez fin à l’appel et contactez directement le numéro d’assistance officiel de l’organisation.

- Méfiez-vous des appels non sollicités qui demandent des informations personnelles.

- Utilisez les fonctionnalités de blocage des escroqueries disponibles sur la plupart des smartphones.

5. Hameçonnage ciblé

L’hameçonnage ciblé diffère de l’hameçonnage traditionnel en ciblant des individus ou des groupes spécifiques. Les attaquants recueillent des informations détaillées sur les victimes, telles que leur poste ou leurs affiliations récentes, pour élaborer des communications convaincantes.

Ciblage spécialisé :

- Whaling : variante du spear phishing visant des individus de haut rang tels que des cadres.

Exemple de scénario :

- Recevoir une demande d’un collègue connu pour des informations sensibles ou pour accélérer une transaction financière.

Stratégies de protection :

- Confirmer les demandes des collègues par des méthodes de communication alternatives.

- Soyez prudent face aux demandes inhabituelles, même si elles semblent provenir de contacts de confiance.

6. Attaques de points d’eau

Lors d’une attaque de type « point d’eau », les attaquants compromettent un site Web de confiance fréquemment visité, en intégrant des logiciels malveillants ou des liens malveillants dans le code du site.

Efficacité des attaques de points d’eau :

- Les victimes visitent sans le savoir des sites compromis.

- Les attaquants ont tendance à cibler les sites Web qui correspondent à des groupes démographiques particuliers.

Conseils de prévention :

- Maintenez votre navigateur et votre logiciel de sécurité à jour régulièrement.

- Limitez les interactions avec les sites Web présentant des comportements inhabituels, tels que des fenêtres contextuelles ou des redirections excessives.

7. Usurpation de site Web

L’usurpation d’identité consiste à créer un site Web frauduleux qui imite un site Web légitime, incitant les utilisateurs à saisir leurs informations sensibles. Le typosquatting, où les attaquants utilisent des noms de domaine similaires à ceux de sites populaires, est une tactique fréquemment utilisée dans ces attaques.

Mécanisme des sites Web falsifiés :

- Les utilisateurs peuvent visiter par inadvertance un faux site en raison d’URL mal saisies (par exemple, « Amazonn.com » contre « Amazon.com » ).

- Les sites falsifiés, bien qu’apparaissant légitimes, sont spécifiquement conçus pour capturer les identifiants de connexion et d’autres données sensibles.

Mesures défensives :

- Vérifiez les URL avant de saisir des informations personnelles.

- Activez l’authentification à deux facteurs pour les comptes sensibles.

- Utilisez un gestionnaire de mots de passe pour confirmer la légitimité des sites visités.

Signes d’attaques de phishing

Identifier les tentatives potentielles de phishing peut réduire considérablement le risque d’en être victime. Voici quelques signes avant-coureurs courants :

- Adresses e-mail inhabituelles : faites attention aux fautes d’orthographe ou aux caractères superflus dans le nom de domaine.

- Demandes urgentes : les messages de phishing incitent généralement à agir immédiatement.

- Salutations génériques : Méfiez-vous des messages qui utilisent des phrases génériques telles que « Cher client » .

- Pièces jointes ou liens inattendus : ne cliquez pas sur les pièces jointes provenant de sources inconnues.

- Erreurs de langue : les tentatives de phishing peuvent toujours comporter des erreurs grammaticales ou d’orthographe.

Contre-mesures efficaces contre les attaques de phishing

- Activer l’authentification multifacteur (MFA) :

- La mise en œuvre de l’authentification multifacteur fournit une couche de sécurité supplémentaire, compliquant l’accès non autorisé aux comptes.

- Informez-vous et informez les autres :

- Restez informé des tactiques d’hameçonnage et sensibilisez votre famille et vos collègues à l’identification des communications suspectes.

- Tirez parti des solutions anti-hameçonnage :

- De nombreux fournisseurs de messagerie disposent de systèmes intégrés de détection du phishing. De plus, les logiciels antivirus offrent des fonctionnalités anti-phishing.

- Vérifier les demandes d’informations :

- Toute demande d’informations sensibles doit être vérifiée via un canal officiel.

- Maintenir le logiciel à jour :

- Des mises à jour régulières assurent une protection contre les vulnérabilités connues.

Réflexions finales

Le phishing est passé des simples escroqueries par courrier électronique à un ensemble complexe de menaces en ligne ciblant les utilisateurs sur différentes plateformes. Une compréhension approfondie de chaque variante du phishing, du smishing aux attaques par point d’eau, permet aux individus d’acquérir les connaissances nécessaires pour identifier et éviter ces dangers. En restant vigilant et en adoptant des mesures préventives, on peut réduire considérablement le risque d’être victime de ces cybermenaces de plus en plus sophistiquées.