Comprendere i vari tipi di attacchi di phishing e i loro metodi di targeting

Mentre gli attacchi di phishing continuano ad aumentare a livello globale, sono diventati una delle minacce più difficili nell’ambiente online. Nel suo ultimo rapporto, l’FBI ha evidenziato che gli americani hanno perso più di 12,5 miliardi di dollari a causa di truffe di phishing solo nel 2023. Mentre il phishing via e-mail rimane il metodo più diffuso, gli aggressori stanno impiegando strategie sempre più diversificate per rubare informazioni sensibili. Questo articolo esplora i vari tipi di attacchi di phishing, le loro tattiche e le misure efficaci per proteggersi da essi.

Capire il phishing

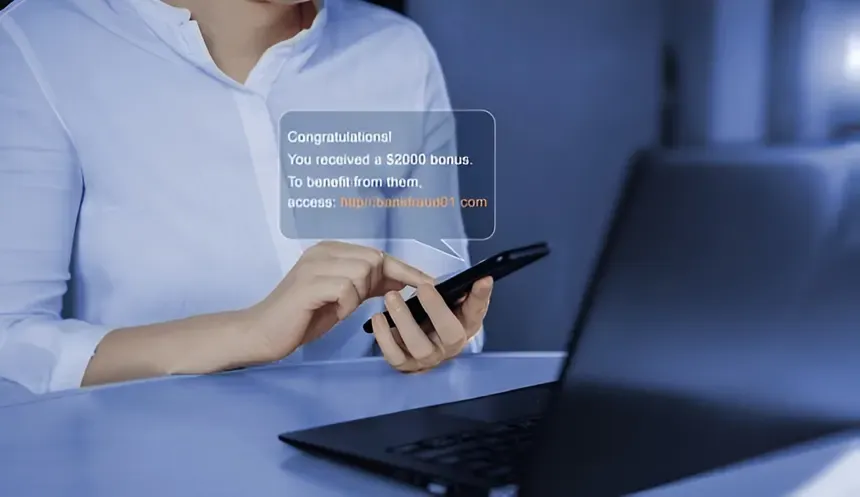

Credito immagine: ShutterStock

Il phishing comprende varie tattiche ingannevoli impiegate dai criminali informatici per indurre gli individui a rivelare credenziali personali, finanziarie o di accesso. Gli aggressori spesso impersonano organizzazioni affidabili o contatti fidati, creando messaggi che sembrano legittimi e convincenti. Questo inganno incoraggia le vittime a cliccare su link dannosi, scaricare file infetti o condividere informazioni sensibili inconsapevolmente.

L’escalation degli attacchi di phishing

Il boom dell’interazione digitale ha aumentato significativamente l’incidenza degli schemi di phishing. Le comunicazioni di phishing odierne sono quasi indistinguibili dai messaggi autentici, grazie in parte ai progressi nell’intelligenza artificiale generativa e in altre tecnologie sofisticate. Contrariamente ai precedenti tentativi di phishing, che spesso venivano eseguiti male, le tattiche moderne prevedono contenuti altamente persuasivi che possono ingannare anche chi è esperto di tecnologia.

Categorie di attacchi di phishing

Il phishing si manifesta in diverse forme distinte, ciascuna delle quali utilizza strategie specifiche per intrappolare i bersagli. Di seguito sono riportati alcuni dei tipi più comuni:

1. Phishing via e-mail

Il phishing via e-mail rappresenta una delle tattiche più vecchie ma più ampiamente utilizzate, che prende di mira gli individui tramite e-mail apparentemente credibili. I criminali informatici solitamente inventano e-mail che sembrano provenire da istituzioni affidabili come banche, enti governativi o noti rivenditori.

Caratteristiche identificative:

- Richieste agli utenti di cliccare sui link, scaricare allegati o divulgare i dettagli di accesso.

- Progettato per essere estremamente convincente grazie alla tecnologia AI, che rende difficile il rilevamento.

- Utilizza loghi ufficiali, righe dell’oggetto realistiche e saluti personalizzati.

Misure di protezione:

- Verificare sempre l’indirizzo email del mittente.

- Evitare di cliccare su link o allegati provenienti da fonti sconosciute.

- Contattare direttamente le organizzazioni in caso di sospetto di attività fraudolente.

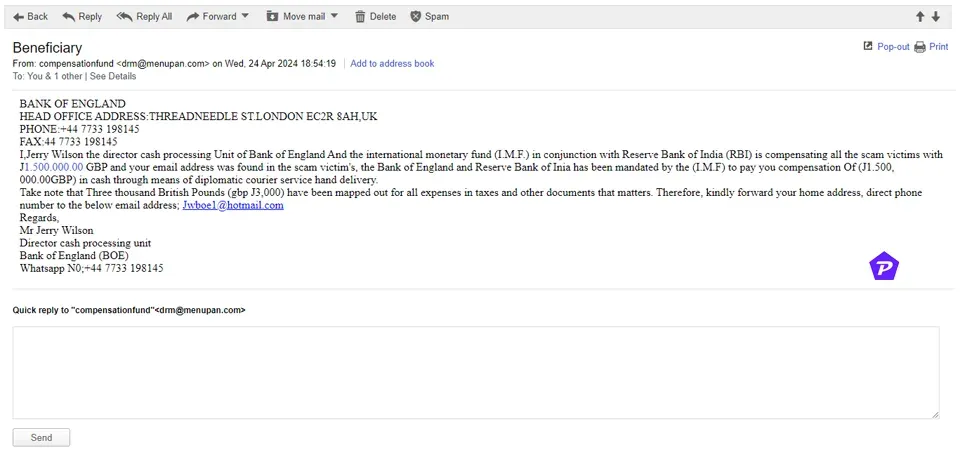

2. Smishing

Lo smishing, o SMS phishing, impiega messaggi di testo per eseguire attacchi di phishing. Data la percezione comune che i testi siano personali o urgenti, le truffe di smishing tendono a produrre alti tassi di successo.

Tattiche comuni di smishing:

- Messaggi sulle consegne dei pacchi, spesso contenenti link di tracciamento.

- Avvisi da “banche” che indicano attività insolite sui conti.

- Messaggi provenienti da numeri sconosciuti che tentano di avviare una conversazione.

Esempio: macellazione del maiale

Una nota truffa di smishing in cui i truffatori instaurano un rapporto nel tempo, convincendo infine la vittima a investire in una piattaforma di criptovaluta fasulla.

Suggerimenti per la protezione:

- Evita di cliccare sui link presenti nei messaggi indesiderati.

- Per confermare gli avvisi, visita direttamente i siti web o le app ufficiali.

- Utilizza i filtri antispam disponibili sulla maggior parte dei dispositivi mobili.

3. Phishing dell’angler

L’Angler phishing avviene principalmente sulle piattaforme dei social media, dove gli aggressori si spacciano per legittimi rappresentanti del servizio clienti per sfruttare gli utenti che cercano assistenza o segnalano problemi.

Come funziona:

- Il truffatore si spaccia per un account del servizio clienti, offrendo una “soluzione” al tuo problema.

- Potrebbe fornire un collegamento a una pagina di accesso contraffatta per rubare le tue credenziali.

Riconoscere l’Angler Phishing:

- Fai attenzione a piccole variazioni nei nomi utente (lettere o simboli extra).

- Verificare gli account dei social media prima di divulgare informazioni personali.

- Rispondi solo agli account verificati che mostrano un segno di spunta blu.

4. Desiderio

Nel vishing, o phishing vocale, gli aggressori chiamano le persone fingendo di appartenere a organizzazioni affidabili, come banche o agenzie governative.

Metodologia del Vishing:

- Gli aggressori creano urgenza, sostenendo scenari come avvisi di frode o difficoltà tecniche.

- Potrebbero richiedere dati personali come il numero di previdenza sociale o informazioni sul conto.

Misure difensive contro il vishing:

- Termina la chiamata e contatta direttamente il numero di supporto ufficiale dell’organizzazione.

- Diffidate delle chiamate indesiderate che richiedono informazioni personali.

- Sfrutta le funzionalità di blocco delle truffe disponibili sulla maggior parte degli smartphone.

5. Phishing aggressivo

Lo spear phishing differisce dal phishing tradizionale perché prende di mira individui o gruppi specifici. Gli aggressori raccolgono informazioni dettagliate sulle vittime, come i loro ruoli lavorativi o le affiliazioni recenti, per creare comunicazioni convincenti.

Targeting specializzato:

- Whaling: una variante dello spear phishing rivolta a personaggi di alto profilo, come i dirigenti.

Esempio di scenario:

- Ricevere una richiesta da un collega noto per informazioni sensibili o per accelerare una transazione finanziaria.

Strategie di protezione:

- Confermare le richieste dei colleghi tramite metodi di comunicazione alternativi.

- Prestate attenzione alle richieste insolite, anche se sembrano provenire da contatti fidati.

6. Attacchi ai Watering Hole

In un attacco watering hole, gli aggressori compromettono un sito web attendibile e visitato di frequente, inserendo malware o link dannosi nel codice del sito.

Efficacia degli attacchi Watering Hole:

- Le vittime visitano inconsapevolmente siti compromessi.

- Gli aggressori tendono a prendere di mira i siti web che si adattano a particolari fasce demografiche.

Consigli di prevenzione:

- Mantieni aggiornati regolarmente il tuo browser e il tuo software di sicurezza.

- Limitare le interazioni con siti web che presentano comportamenti insoliti, come pop-up o reindirizzamenti eccessivi.

7. Spoofing del sito web

Lo spoofing di un sito Web consiste nel creare un sito Web fraudolento che ne imita uno legittimo, inducendo gli utenti a inserire le proprie informazioni sensibili. Il typosquatting, in cui gli aggressori utilizzano nomi di dominio simili a quelli di siti popolari, è una tattica frequente utilizzata in questi attacchi.

Meccanismo dei siti web falsificati:

- Gli utenti potrebbero visitare inavvertitamente un sito falso a causa di URL digitati in modo errato (ad esempio, “Amazonn.com” anziché “Amazon.com” ).

- I siti falsificati, pur sembrando legittimi, sono appositamente progettati per catturare credenziali di accesso e altri dati sensibili.

Misure difensive:

- Ricontrolla gli URL prima di inserire qualsiasi informazione personale.

- Abilita l’autenticazione a due fattori per gli account sensibili.

- Utilizza un gestore di password per confermare la legittimità dei siti visitati.

Segnali di attacchi di phishing

Identificare potenziali tentativi di phishing può ridurre significativamente il rischio di diventarne vittima. Ecco i segnali di avvertimento più comuni:

- Indirizzi email insoliti: fai attenzione a errori di ortografia o caratteri estranei nel nome del dominio.

- Richieste urgenti: i messaggi di phishing in genere sollecitano azioni immediate.

- Saluti generici: fai attenzione ai messaggi che utilizzano frasi generiche come “Gentile cliente” .

- Allegati o link inaspettati: non cliccare su allegati provenienti da fonti sconosciute.

- Errori linguistici: i tentativi di phishing potrebbero comunque contenere errori grammaticali o ortografici.

Contromisure efficaci contro gli attacchi di phishing

- Abilita l’autenticazione a più fattori (MFA) :

- L’implementazione di MFA fornisce un ulteriore livello di sicurezza, complicando l’accesso non autorizzato agli account.

- Informa te stesso e gli altri :

- Rimani aggiornato sulle tattiche di phishing e insegna a familiari e colleghi come riconoscere le comunicazioni sospette.

- Sfrutta le soluzioni anti-phishing :

- Molti provider di posta elettronica hanno sistemi di rilevamento del phishing integrati. Inoltre, il software antivirus offre funzionalità anti-phishing.

- Verifica le richieste di informazioni :

- Ogni richiesta di informazioni sensibili dovrà essere verificata tramite un canale ufficiale.

- Mantenere il software aggiornato :

- Aggiornamenti regolari garantiscono la protezione dalle vulnerabilità note.

Considerazioni conclusive

Il panorama del phishing si è ampliato dalle semplici truffe via e-mail a una serie complessa di minacce online che prendono di mira gli utenti su diverse piattaforme. Una conoscenza approfondita di ogni variante di phishing, dallo smishing agli attacchi watering hole, fornisce agli individui le conoscenze per identificare ed eludere questi pericoli. Mantenendo la vigilanza e adottando misure preventive, è possibile ridurre significativamente il rischio di cadere vittime di queste minacce informatiche sempre più sofisticate.