5 alternativas seguras de VPN para privacidade online aprimorada

No cenário digital de hoje, proteger sua privacidade online é crucial. Um número significativo de usuários recorre a Redes Privadas Virtuais (VPNs) para navegação segura e para contornar restrições de conteúdo geográfico. No entanto, é importante reconhecer que as VPNs vêm com seu próprio conjunto de desafios. Às vezes, elas podem prejudicar sua velocidade de internet, ter preços altos e nem sempre atender às expectativas. Se você está cansado dos inconvenientes comuns de VPN, explorar alternativas que se alinham melhor com suas preferências pode ser benéfico. Aqui estão cinco alternativas para VPNs que você pode achar mais adequadas.

Compreendendo VPNs e o motivo para explorar outras opções

Image Credit: Pixabay.com

Uma VPN, ou Virtual Private Network, serve para criptografar seu tráfego de internet e ocultar seu endereço IP, roteando-o por um servidor localizado em outro lugar. Embora isso forneça uma camada adicional de privacidade, pode não ser a melhor solução para todos os usuários.

Desvantagens da VPN

- Possível lentidão na velocidade da internet devido à criptografia.

- Serviços VPN premium podem ser bem caros.

- Certos sites podem bloquear conexões VPN.

- Configurar VPNs pode ser complexo para quem tem menos conhecimento de tecnologia.

Vantagens de considerar outras opções

Ao olhar além das opções tradicionais de VPN, você pode descobrir soluções alternativas que oferecem maior velocidade, custos mais baixos e maior flexibilidade, tudo isso garantindo que sua privacidade online permaneça intacta.

Cinco alternativas seguras de VPN que vale a pena considerar

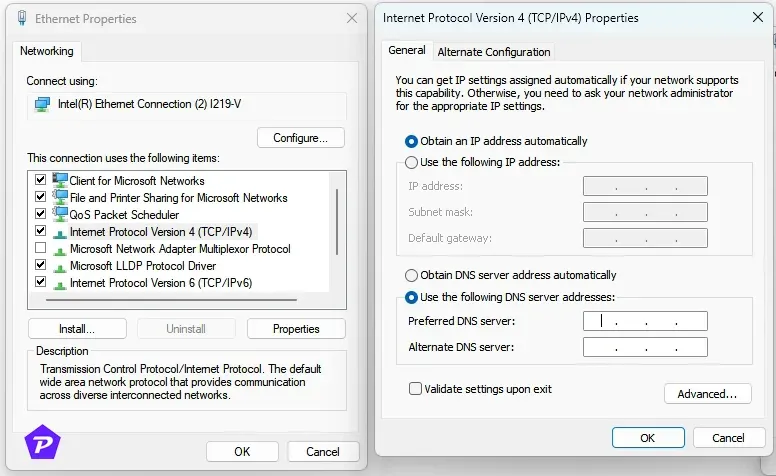

1. Explore o DNS inteligente

Smart DNS é uma solução direta para acessar conteúdo com restrição geográfica, mantendo desempenho rápido. Diferentemente de VPNs, o Smart DNS não fornece criptografia; ele simplesmente redireciona suas solicitações de DNS por meio de seus servidores.

Como funciona o Smart DNS

Essa tecnologia modifica as configurações de DNS do seu dispositivo para usar as suas próprias, permitindo que você visite sites bloqueados como se estivesse se conectando de um local diferente. É particularmente eficaz para streaming e acesso a sites restritos.

Prós de usar Smart DNS

- Velocidades aprimoradas , pois a criptografia não é utilizada.

- Perfeito para jogos e atividades de streaming.

- Facilidade de configuração em vários dispositivos.

Contras do Smart DNS

- Sem ocultação de endereço IP, tornando seu IP real identificável.

- Não possui criptografia, o que pode limitar a segurança.

Etapas para implementar o Smart DNS

- Selecione um provedor de Smart DNS , como Unlocator ou Smart DNS Proxy .

- Registre-se e obtenha endereços DNS do provedor escolhido.

- Navegue até as configurações de DNS do seu dispositivo (geralmente encontradas nas configurações de rede).

- Insira os endereços DNS fornecidos.

- Reinicie seu dispositivo para implementar as alterações.

2. Utilize um servidor proxy

Um servidor proxy atua como um intermediário entre seu dispositivo e a internet, ocultando seu endereço IP ao encaminhar seu tráfego por meio de seu próprio endereço, o que torna sua presença online menos rastreável.

Diferentes tipos de servidores proxy

- Proxy HTTP : adequado para navegação na web.

- Proxy HTTPS : oferece criptografia para navegação segura.

- SOCKS Proxy : Mais versátil, embora potencialmente mais lento.

Benefícios dos servidores proxy

- Geralmente econômico , com inúmeras opções gratuitas disponíveis.

- Ajuda a driblar restrições geográficas .

- Habilita navegação anônima .

Desvantagens dos servidores proxy

- Versões gratuitas geralmente apresentam desempenho lento e inconsistente.

- A falta de criptografia reduz a segurança geral.

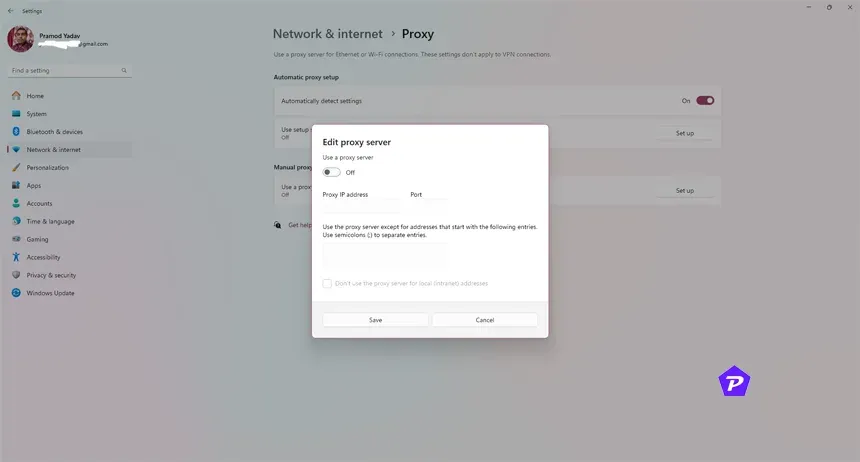

Configurando um servidor proxy

- Selecione um serviço de proxy como Tuxler Proxy ou KProxy.

- Ajuste as configurações do seu dispositivo ou navegador para integrar o proxy.

- Insira o endereço IP do proxy junto com o número da porta.

- Salve suas alterações e comece a navegar usando o proxy.

- Desbloqueando ExtraTorrents: Lista de sites proxy

- Quais são as diferenças entre Tor, VPN e proxy?

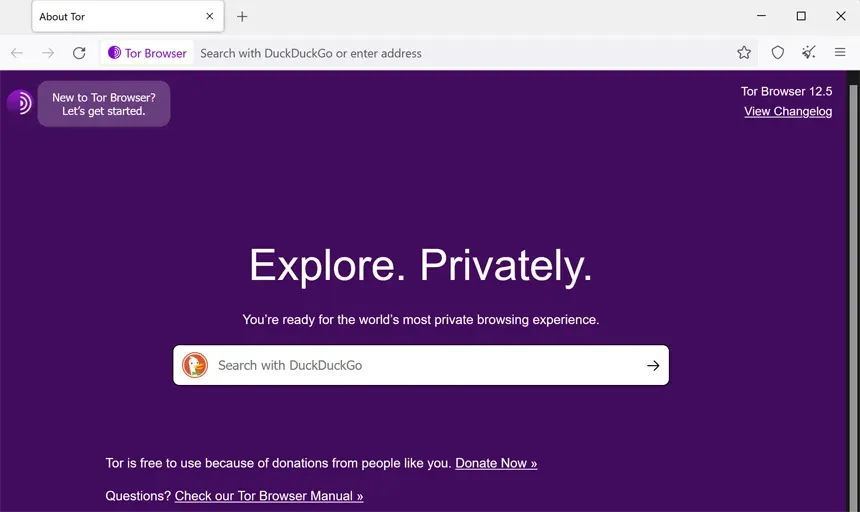

3. Acessando sites com Tor

Tor, abreviação de “The Onion Router”, é focado em garantir o anonimato do usuário. Ele torna anônimo seu tráfego de internet ao rotear dados por vários servidores operados por voluntários, criptografando os dados em cada camada, o que o torna excepcionalmente difícil de rastrear.

Compreendendo o Tor para anonimato

Vantagens do Tor

- Oferece um alto grau de anonimato.

- Livre para utilizar.

- Ótimo para acessar informações confidenciais.

Desvantagens do Tor

- As velocidades de navegação podem ser reduzidas.

- Não recomendado para streaming ou jogos.

- Alguns sites bloqueiam ativamente os usuários do Tor.

Diretrizes para uso seguro do Tor

- Baixe o Tor Browser do site oficial .

- Evite instalar plugins adicionais que possam comprometer seu anonimato.

- Mantenha as configurações padrão, a menos que você tenha conhecimento avançado.

- Considere usar pontes Tor se o seu provedor de serviços de Internet (ISP) bloquear o acesso ao Tor.

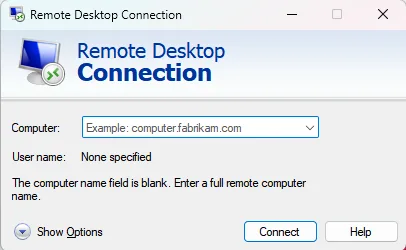

4. Usando a Área de Trabalho Remota

Os aplicativos de área de trabalho remota permitem que você controle um computador localizado em outro lugar, facilitando o acesso ao conteúdo específico da região por meio de uma máquina virtual (VM) baseada nessa área.

Mecanismo de Desktops Remotos

Ao obter uma VM de provedores como AWS ou Google Cloud, os usuários podem navegar como se estivessem fisicamente na área da VM, permitindo uma experiência semelhante à de usar um computador localizado em outro país.

Benefícios das Soluções de Área de Trabalho Remota

- Acesse sem esforço conteúdo com restrição geográfica .

- Garante um alto nível de privacidade .

- Oferece flexibilidade para atender a diferentes necessidades.

Desvantagens das soluções de área de trabalho remota

- Pode ser necessária uma configuração complexa.

- A manutenção pode levar muito tempo.

- Os custos podem aumentar ao utilizar serviços de nuvem.

Introdução à Conexão de Área de Trabalho Remota

- Selecione um provedor de serviços de nuvem (por exemplo, AWS, Google Cloud).

- Crie uma VM na região geográfica desejada.

- Instalar software de área de trabalho remota (por exemplo, Microsoft Remote Desktop, TeamViewer).

- Conecte-se à VM usando o aplicativo de desktop remoto de sua escolha.

- Proteja a VM com senhas fortes e habilite a autenticação multifator.

5. Implementando o tunelamento SSH

O tunelamento SSH (Secure Shell) permite que você estabeleça uma conexão segura e criptografada entre seu dispositivo e um servidor remoto, atendendo especialmente a indivíduos com conhecimento em tecnologia que buscam segurança robusta.

Navegação segura com SSH

O tunelamento SSH criptografa todo o tráfego por meio de um canal seguro, fornecendo uma camada de privacidade adicional semelhante à das VPNs.

Vantagens dos Túneis SSH

- Oferece criptografia forte.

- Pode mascarar seu endereço IP.

- Ideal para acessar serviços remotos com segurança.

Desafios e limitações do SSH

- A configuração pode ser complexa para iniciantes.

- Requer acesso a um servidor remoto.

- Potencialmente mais lento do que navegar sem criptografia.

Estabelecendo um túnel SSH

- Selecione um cliente SSH (como PuTTY para Windows ou Terminal para macOS/Linux).

- Conecte-se a um servidor remoto (serão necessárias credenciais de login).

- Insira o comando relevante para iniciar o túnel SSH.

- Ajuste as configurações do seu navegador para canalizar o tráfego através do túnel.

- Realize testes para confirmar se a conexão é segura.

Avaliando alternativas de VPN: qual é a melhor escolha para você?

Comparação de velocidades

- DNS inteligente : oferece as velocidades mais rápidas devido à ausência de criptografia.

- Servidores proxy : geralmente mais rápidos que VPNs, mas mais lentos que o Smart DNS.

- Tor : Geralmente o mais lento devido ao seu processo de criptografia multicamadas.

Visão geral de segurança e privacidade

- Tor e SSH proporcionam anonimato superior.

- O Smart DNS vem com proteção mínima de privacidade.

- Os servidores proxy variam muito em termos de segurança, com base no tipo e provedor selecionados.

Aspectos financeiros

- Servidores DNS e proxy inteligentes geralmente incluem opções gratuitas.

- Soluções de Área de Trabalho Remota podem ser caras para uso frequente.

Facilidade de uso

- DNS inteligente : muito fácil de configurar.

- Tor : Simples de instalar, mas pode ser mais lento.

- SSH e Área de Trabalho Remota exigem conhecimentos e habilidades mais avançados.

Considerações finais

Embora as VPNs sejam há muito tempo um método favorito para segurança na internet, elas não são a única opção disponível. Se você está priorizando velocidade, adaptabilidade ou acessibilidade, considere explorar soluções como Smart DNS, servidores proxy, Tor, desktops remotos e tunelamento SSH, cada um oferecendo vantagens distintas. Selecione a abordagem que melhor atenda às suas preferências e aproveite uma experiência online mais segura e privada.

Crédito das imagens: Pcmobitech.com