Compreendendo vários tipos de ataques de phishing e seus métodos de segmentação

À medida que os ataques de phishing continuam a aumentar globalmente, eles se tornaram uma das ameaças mais desafiadoras no ambiente online. Em seu último relatório, o FBI destacou que os americanos perderam mais de US$ 12,5 bilhões em golpes de phishing somente em 2023. Embora o phishing por e-mail continue sendo o método mais prevalente, os invasores estão empregando estratégias cada vez mais diversas para roubar informações confidenciais. Este artigo explora os vários tipos de ataques de phishing, suas táticas e medidas eficazes para se proteger contra eles.

Compreendendo Phishing

Crédito da imagem: ShutterStock

Phishing abrange várias táticas enganosas empregadas por criminosos cibernéticos para enganar indivíduos e fazê-los revelar credenciais pessoais, financeiras ou de login. Os invasores frequentemente se passam por organizações respeitáveis ou contatos confiáveis, elaborando mensagens que parecem legítimas e convincentes. Esse engano incentiva as vítimas a clicar em links maliciosos, baixar arquivos infectados ou compartilhar informações confidenciais involuntariamente.

A escalada de ataques de phishing

O boom na interação digital aumentou significativamente a incidência de esquemas de phishing. As comunicações de phishing de hoje são quase indistinguíveis de mensagens autênticas, graças em parte aos avanços na IA generativa e outras tecnologias sofisticadas. Em contraste com as tentativas anteriores de phishing, que muitas vezes eram mal executadas, as táticas modernas envolvem conteúdo altamente persuasivo que pode enganar até mesmo aqueles bem versados em tecnologia.

Categorias de ataques de phishing

O phishing se manifesta em várias formas distintas, cada uma utilizando estratégias específicas para capturar alvos. Abaixo estão alguns dos tipos mais comuns:

1. Phishing por e-mail

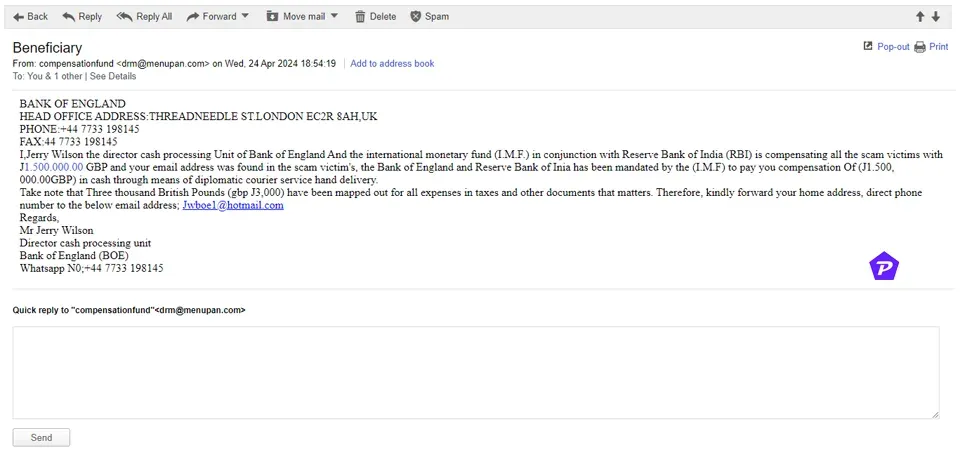

O phishing por e-mail representa uma das táticas mais antigas, porém mais amplamente utilizadas, mirando indivíduos por meio de e-mails aparentemente confiáveis. Os criminosos cibernéticos geralmente fabricam e-mails que parecem se originar de instituições confiáveis, como bancos, órgãos governamentais ou varejistas conhecidos.

Características de identificação:

- Solicitações para que os usuários cliquem em links, baixem anexos ou divulguem detalhes de login.

- Criado para ser altamente convincente devido à tecnologia de IA, dificultando a detecção.

- Utiliza logotipos oficiais, linhas de assunto realistas e saudações personalizadas.

Medidas de proteção:

- Verifique sempre o endereço de e-mail do remetente.

- Evite clicar em links ou anexos de fontes desconhecidas.

- Entre em contato diretamente com as organizações se houver suspeita de atividade fraudulenta.

2. Sorrindo

Smishing, ou SMS phishing, emprega mensagens de texto para executar ataques de phishing. Dada a percepção comum de que textos são pessoais ou urgentes, golpes de smishing tendem a render altas taxas de sucesso.

Táticas comuns de smishing:

- Mensagens sobre entregas de pacotes, geralmente contendo links de rastreamento.

- Alertas de “bancos” indicando atividade incomum na conta.

- Mensagens de números desconhecidos tentando iniciar uma conversa.

Exemplo: Abate de porcos

Um golpe de smishing bem conhecido, onde os criminosos criam um relacionamento ao longo do tempo, convencendo a vítima a investir em uma plataforma de criptomoeda falsa.

Dicas de proteção:

- Evite clicar em links em mensagens não solicitadas.

- Confirme os alertas visitando diretamente os sites ou aplicativos oficiais.

- Utilize filtros antispam disponíveis na maioria dos dispositivos móveis.

3. Pescador Phishing

O phishing Angler ocorre principalmente em plataformas de mídia social, onde os invasores se passam por representantes legítimos de atendimento ao cliente para explorar usuários que buscam assistência ou relatam problemas.

Como funciona:

- O golpista se passa por uma conta de atendimento ao cliente, oferecendo uma “solução” para o seu problema.

- Pode fornecer um link para uma página de login falsificada para coletar suas credenciais.

Reconhecendo o phishing do Angler:

- Observe pequenas variações nos nomes de usuário (letras ou símbolos extras).

- Verifique as contas de mídia social antes de divulgar informações pessoais.

- Responda apenas às contas verificadas que exibem uma marca de seleção azul.

4. Desejando

Vishing, ou phishing de voz, envolve invasores ligando para pessoas fingindo ser de organizações respeitáveis, como bancos ou agências governamentais.

Metodologia do Vishing:

- Os invasores criam urgência, alegando cenários como alertas de fraude ou dificuldades técnicas.

- Eles podem solicitar detalhes pessoais, como números de Previdência Social ou informações de conta.

Medidas defensivas contra vishing:

- Encerre a chamada e entre em contato diretamente com o número de suporte oficial da organização.

- Desconfie de chamadas não solicitadas que solicitam informações pessoais.

- Aproveite os recursos de bloqueio de golpes disponíveis na maioria dos smartphones.

5. Phishing de lança

Spear phishing difere do phishing tradicional por mirar em indivíduos ou grupos específicos. Os invasores coletam informações detalhadas sobre as vítimas, como suas funções ou afiliações recentes, para elaborar comunicações convincentes.

Segmentação especializada:

- Whaling: Uma variante de spear phishing direcionada a indivíduos de alto perfil, como executivos.

Exemplo de cenário:

- Receber uma solicitação de um colega conhecido para obter informações confidenciais ou para agilizar uma transação financeira.

Estratégias de proteção:

- Confirme solicitações de colegas por meio de métodos alternativos de comunicação.

- Tenha cuidado com solicitações incomuns, mesmo que pareçam vir de contatos confiáveis.

6. Ataques de Watering Hole

Em um ataque de watering hole, os invasores comprometem um site confiável frequentemente visitado, incorporando malware ou links maliciosos no código do site.

Eficácia dos ataques de Watering Hole:

- As vítimas visitam sites comprometidos sem saber.

- Os invasores tendem a ter como alvo sites que se alinham com dados demográficos específicos.

Conselhos de prevenção:

- Mantenha seu navegador e software de segurança atualizados regularmente.

- Limite as interações com sites que apresentam comportamentos incomuns, como pop-ups ou redirecionamentos excessivos.

7. Falsificação de site

O spoofing de site envolve a criação de um site fraudulento que imita um legítimo, enganando os usuários para que insiram suas informações confidenciais. Typosquatting, onde os invasores utilizam nomes de domínio semelhantes aos de sites populares, é uma tática frequente usada nesses ataques.

Mecanismo de sites falsificados:

- Os usuários podem visitar inadvertidamente um site falso devido a URLs digitadas incorretamente (por exemplo, “Amazonn.com” vs. “Amazon.com” ).

- Sites falsos, embora pareçam legítimos, são projetados especificamente para capturar credenciais de login e outros dados confidenciais.

Medidas defensivas:

- Verifique novamente os URLs antes de inserir qualquer informação pessoal.

- Habilite a autenticação de dois fatores para contas confidenciais.

- Utilize um gerenciador de senhas para confirmar a legitimidade dos sites visitados.

Sinais de ataques de phishing

Identificar potenciais tentativas de phishing pode reduzir significativamente o risco de se tornar uma vítima. Aqui estão os sinais de alerta comuns:

- Endereços de e-mail incomuns: fique atento a erros de ortografia ou caracteres estranhos no nome de domínio.

- Solicitações urgentes: mensagens de phishing geralmente solicitam ações imediatas.

- Saudações genéricas: Cuidado com mensagens que usam frases genéricas como “Caro cliente” .

- Anexos ou links inesperados: não clique em anexos de fontes desconhecidas.

- Erros de linguagem: tentativas de phishing ainda podem apresentar erros gramaticais ou ortográficos.

Contramedidas eficazes contra ataques de phishing

- Habilitar autenticação multifator (MFA) :

- A implementação do MFA fornece uma camada de segurança adicional, complicando o acesso não autorizado às contas.

- Informe-se e informe os outros :

- Mantenha-se atualizado sobre táticas de phishing e eduque familiares e colegas sobre como identificar comunicações suspeitas.

- Aproveite as soluções antiphishing :

- Muitos provedores de e-mail têm sistemas de detecção de phishing integrados. Além disso, o software antivírus oferece recursos antiphishing.

- Verificar solicitações de informações :

- Qualquer solicitação de informações confidenciais deve ser verificada por meio de um canal oficial.

- Mantenha o software atualizado :

- Atualizações regulares garantem proteção contra vulnerabilidades conhecidas.

Considerações Finais

O cenário do phishing se expandiu de golpes básicos de e-mail para uma gama complexa de ameaças online direcionadas a usuários em diferentes plataformas. Uma compreensão completa de cada variante de phishing — de smishing a ataques de watering hole — equipa os indivíduos com o conhecimento para identificar e evitar esses perigos. Ao manter a vigilância e adotar medidas preventivas, pode-se minimizar significativamente o risco de ser vítima dessas ameaças cibernéticas cada vez mais sofisticadas.